picoctf_2018_buffer overflow 2

picoctf_2018_buffer overflow 2

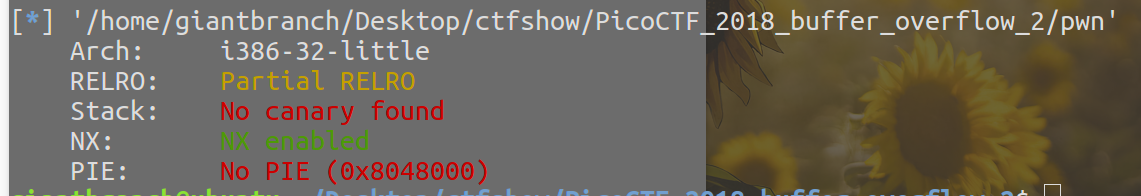

我们先checksec一下:

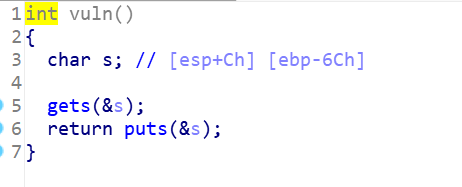

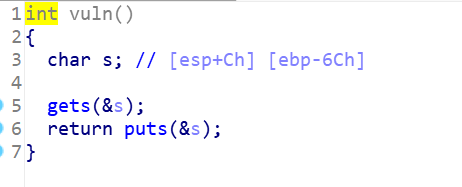

可能是栈溢出漏洞,拖入IDA中查看:

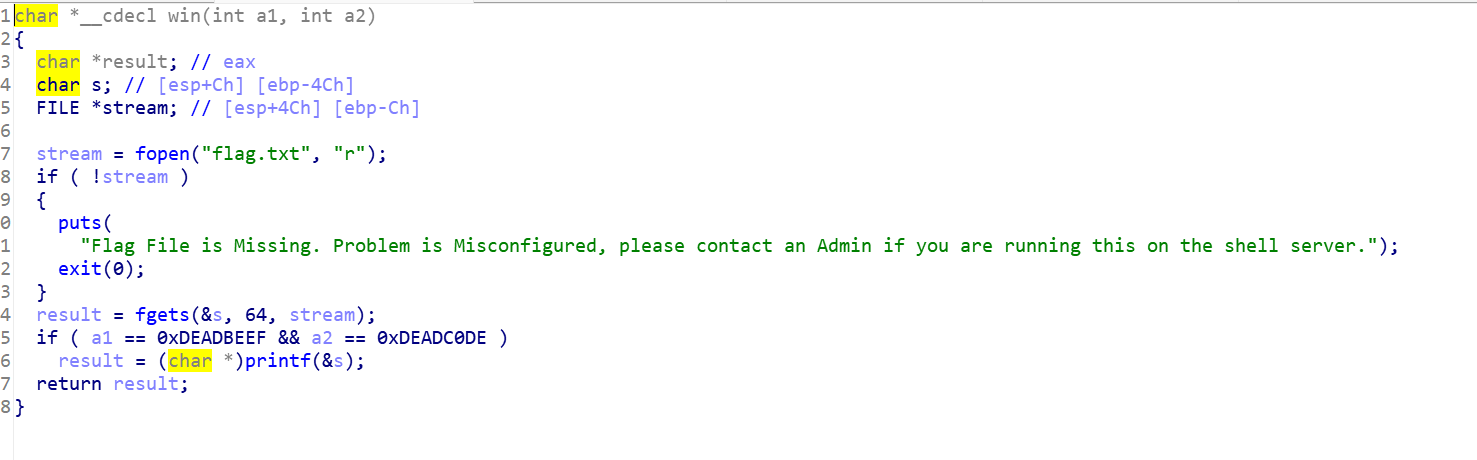

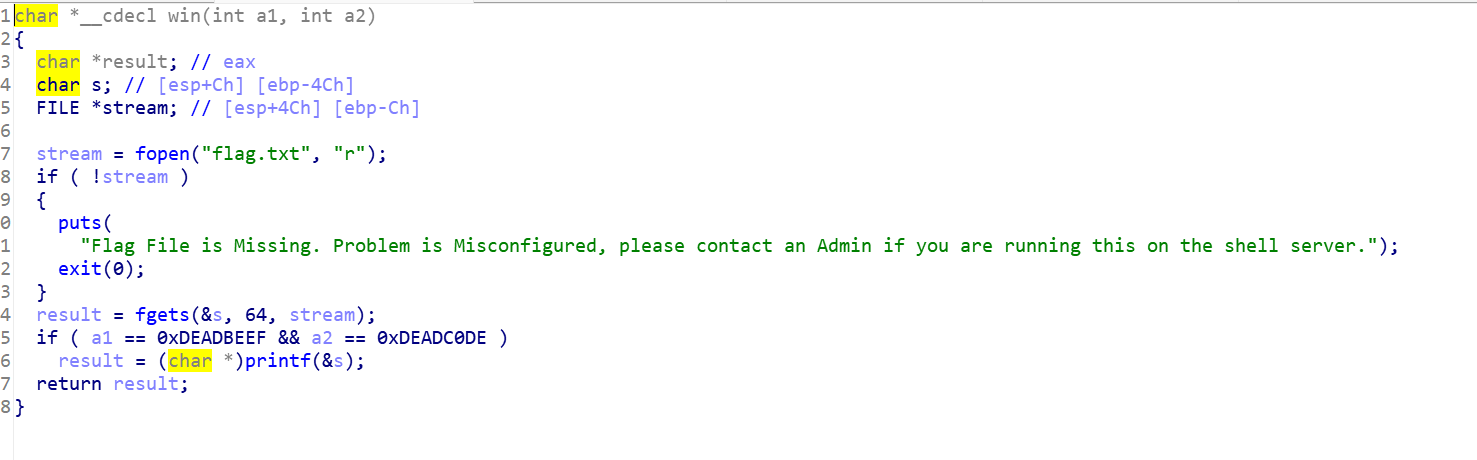

是栈溢出,直接溢出到win函数就可以了,注意,32位程序,参数直接在栈上,所以直接传递就可以,payload如下:

1 | from pwn import * |

需要注意的是,数字不要直接传入p32()函数,在IDA中选定数字,按下H键,转成16进制后,再传入p32()函数,要不会报错。

我们先checksec一下:

可能是栈溢出漏洞,拖入IDA中查看:

是栈溢出,直接溢出到win函数就可以了,注意,32位程序,参数直接在栈上,所以直接传递就可以,payload如下:

1 | from pwn import * |

需要注意的是,数字不要直接传入p32()函数,在IDA中选定数字,按下H键,转成16进制后,再传入p32()函数,要不会报错。